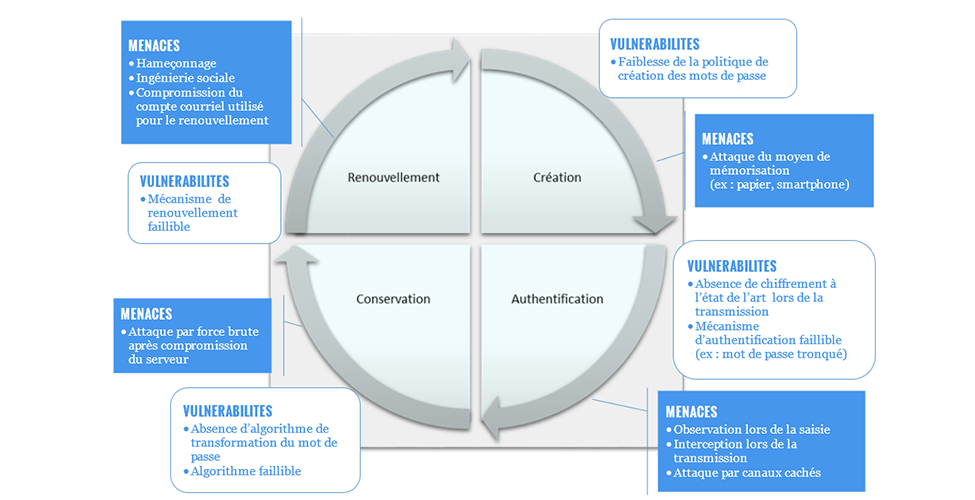

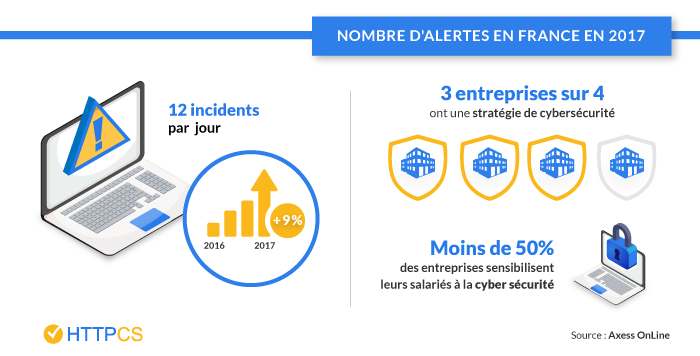

Définissez ce qu'est un risque en sécurité de l'information - Analysez et gérez des risques SI - OpenClassrooms

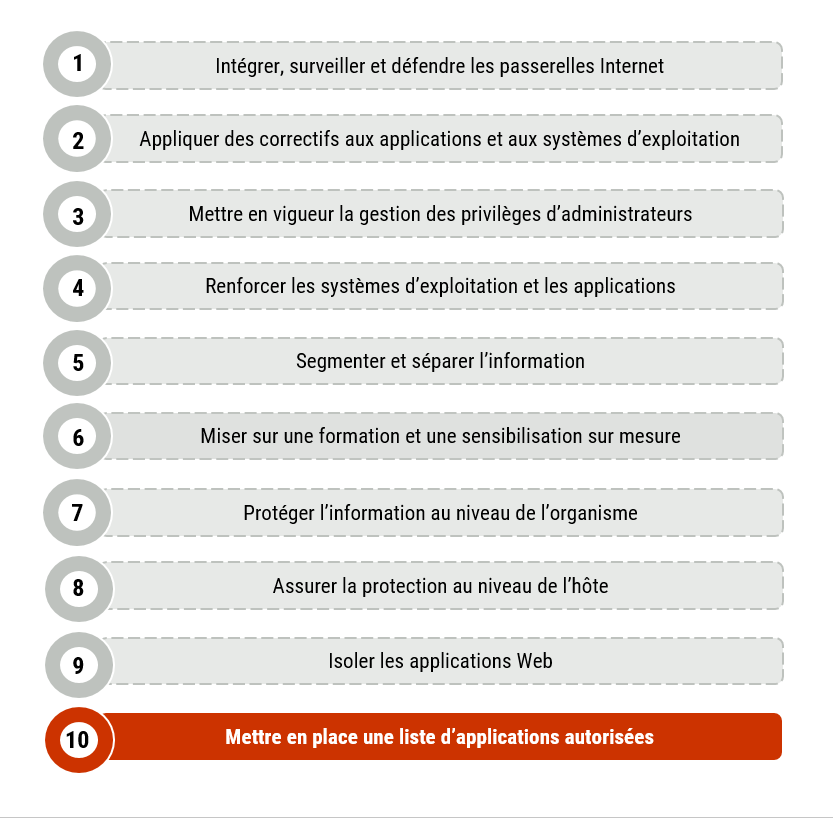

Les 10 mesures de sécurité des TI : No 10, Mettre en place une liste d'applications autorisées - ITSM.10.095 - Centre canadien pour la cybersécurité

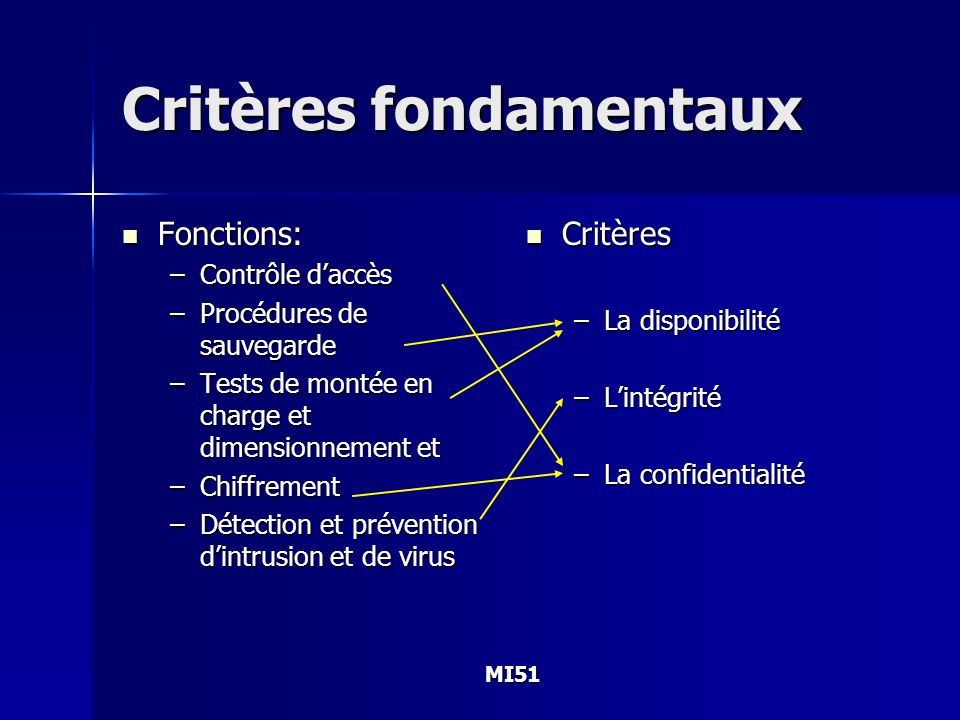

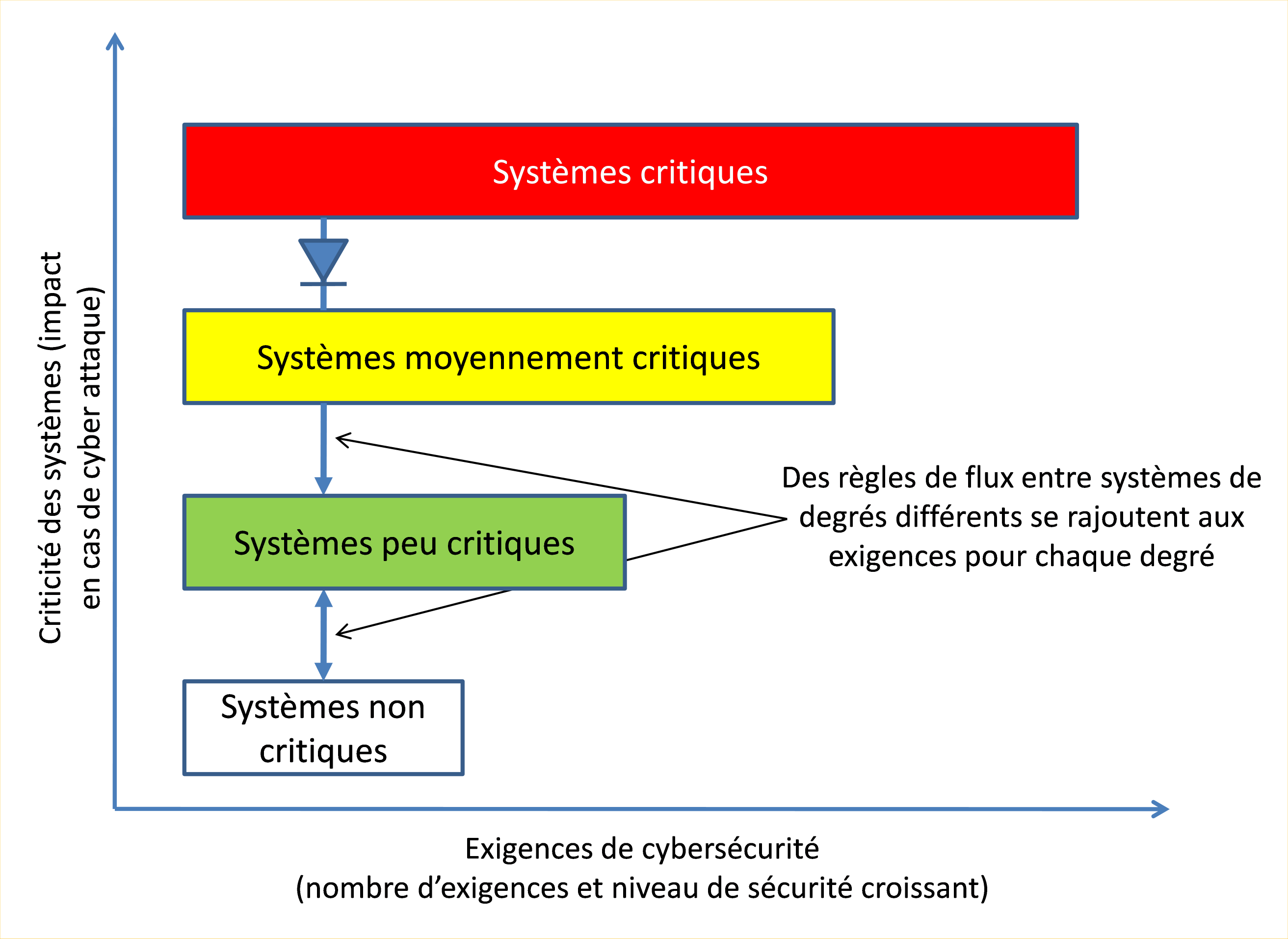

Les hauts et les bas des niveaux de sécurité | Secur'id : cybersécurité industrielle, web, logiciel libre (securid)

liste des modèles de conception vectorielle de certifications de sécurité informatique. logo de badge de formation d'entreprise de certificat par critères. 4949110 Art vectoriel chez Vecteezy

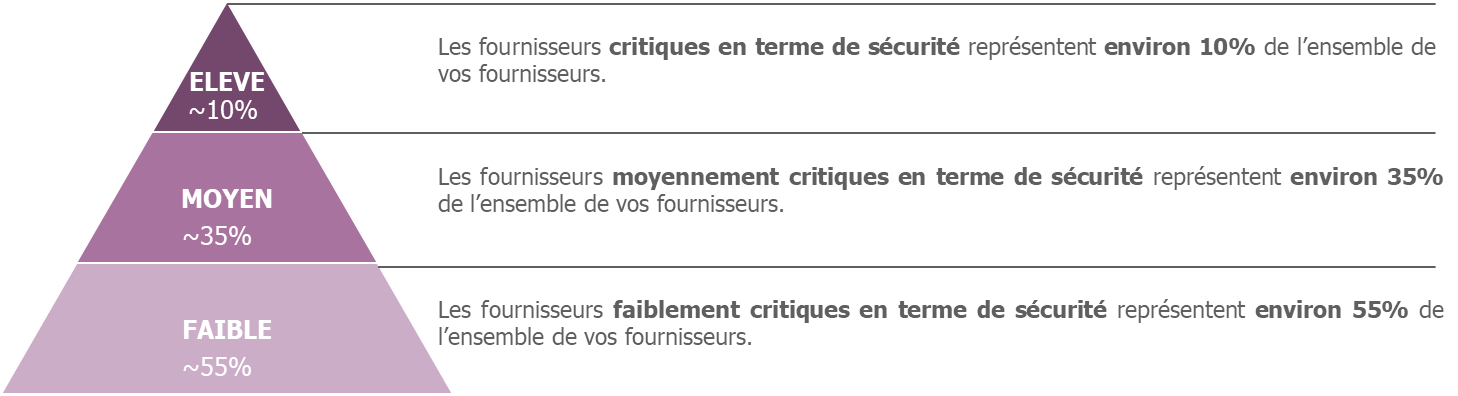

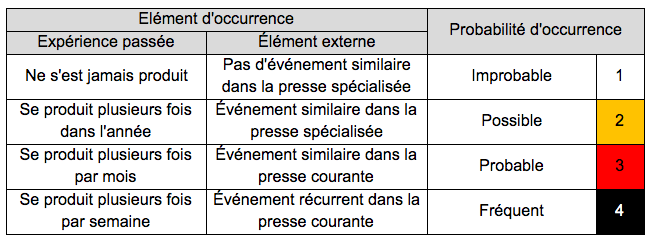

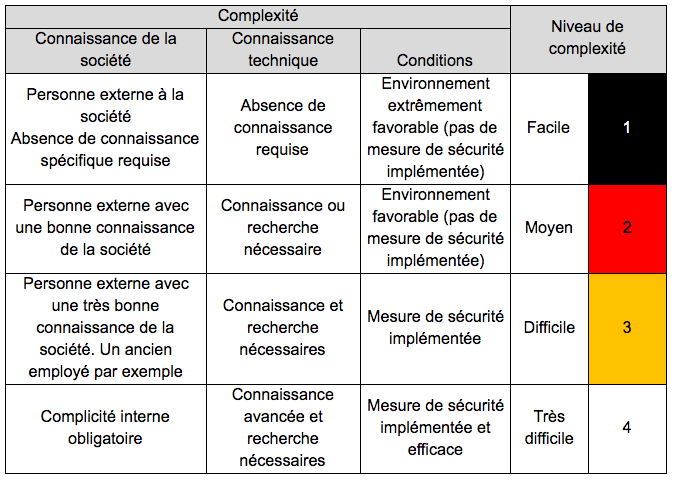

Quels critères pour l'évaluation des risques en environnement industriel ? | Secur'id : cybersécurité industrielle, web, logiciel libre (securid)

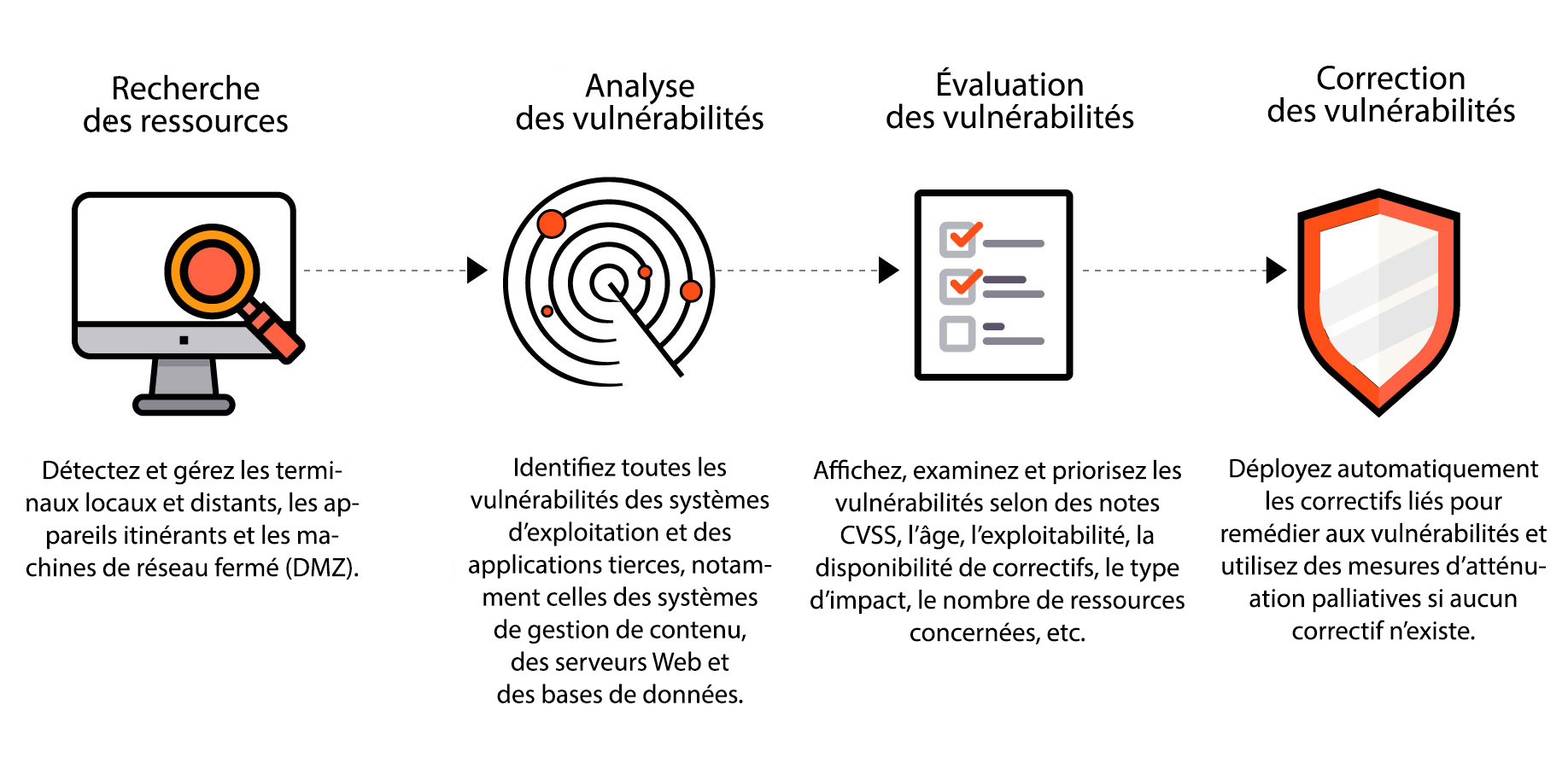

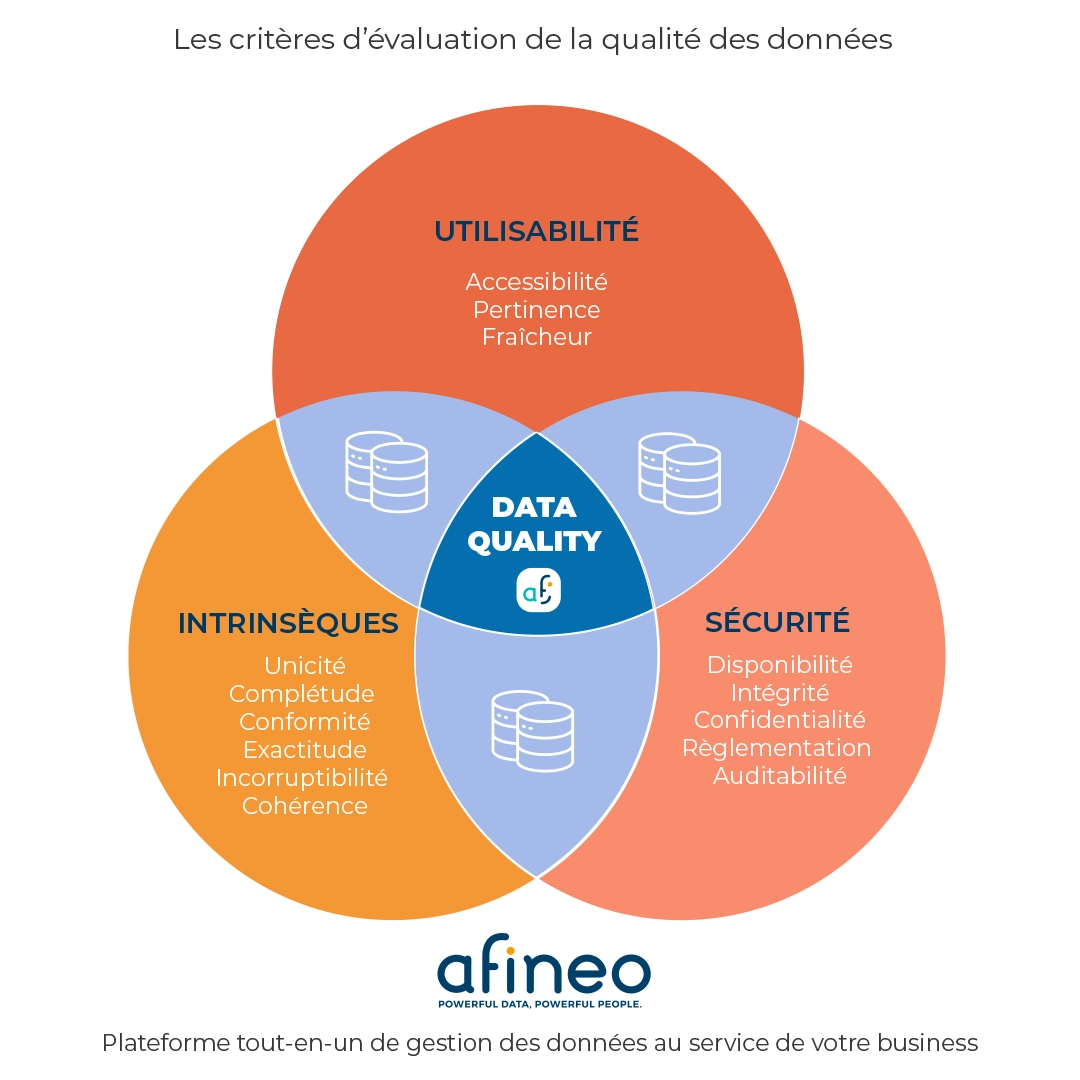

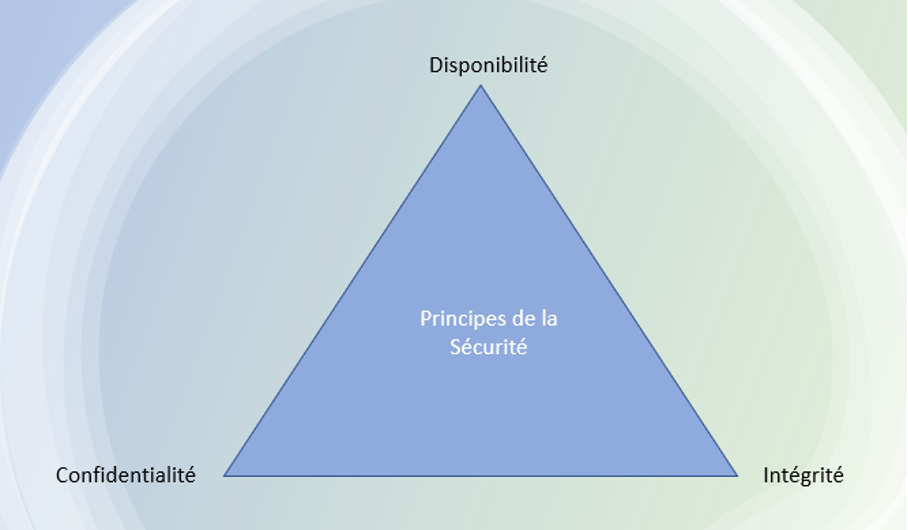

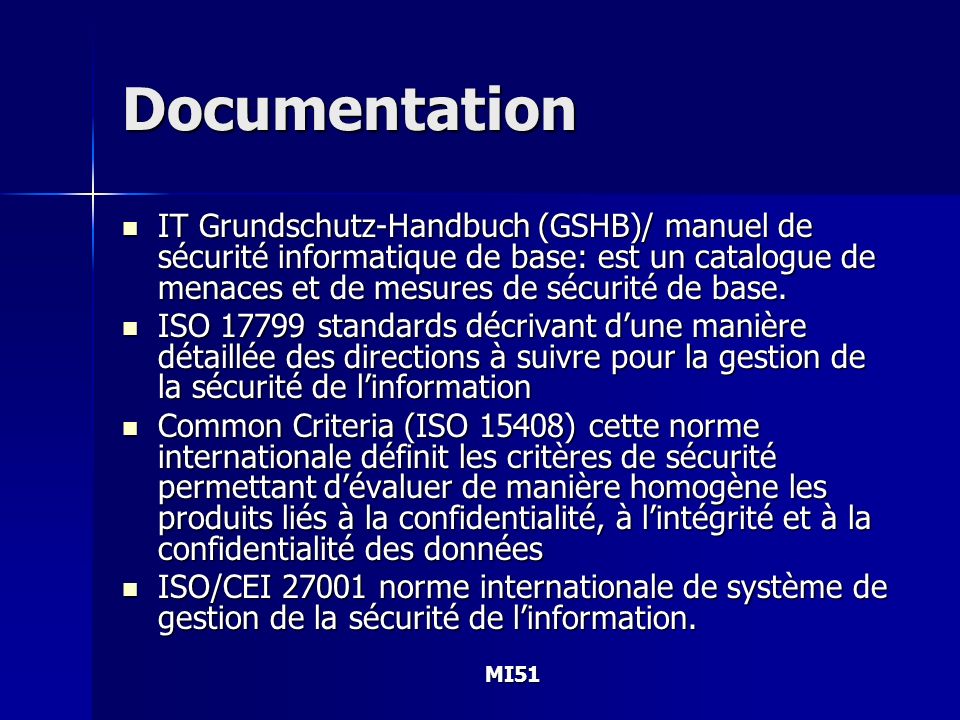

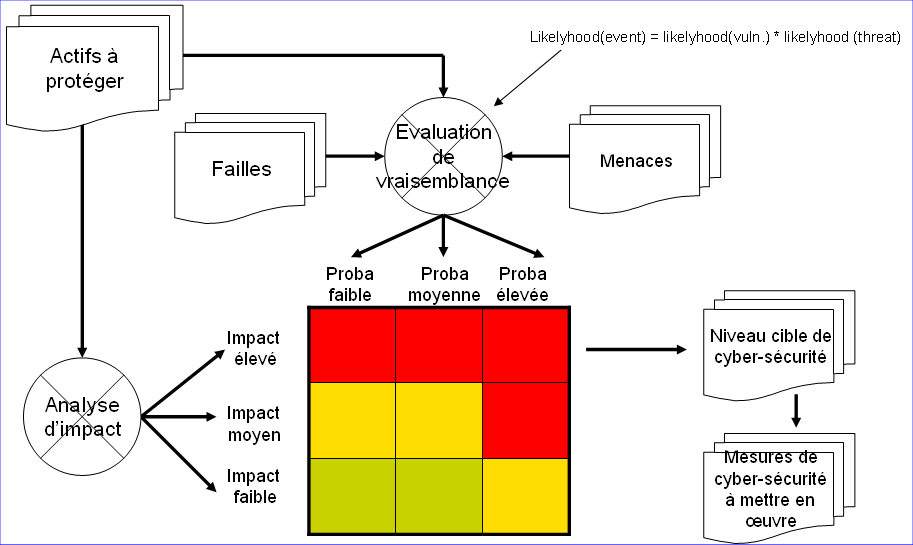

Définissez ce qu'est un risque en sécurité de l'information - Analysez et gérez des risques SI - OpenClassrooms